Home »

Phát hiện mã độc tấn công ngân hàng đang lây lan khắp thế giới

Một banking trojan có tên Emotet được phát hiện đang lây lan nhanh chóng qua các email spam giả mạo gây ảnh hưởng đến các ngân hàng, tổ chức tài chính trên khắp thế giớiShop Chuyên Bán Đồ Phong Thủy - Điện Thoại Cổ - Kính Mắt - Giao Hàng Toàn Quốc

Được các nhà nghiên cứu phát hiện hồi đầu năm 2014, Emotet Malware được thiết kế như một phần mềm độc hại tấn công vào các hệ thống ngân hàng, bằng cách chặn lưu lượng Internet, xâm nhập vào hệ thống và đánh cắp thông tin, dữ liệu nhạy cảm. Theo các chuyên gia bảo mật đánh giá, từ lúc phát hiện cho đến nay, thì loại mã độc này đã phát triển đa dạng với nhiều phiên bản độc hại khiến nó trở thành malware nguy hiểm, khó phát hiện nhất hiện nay.

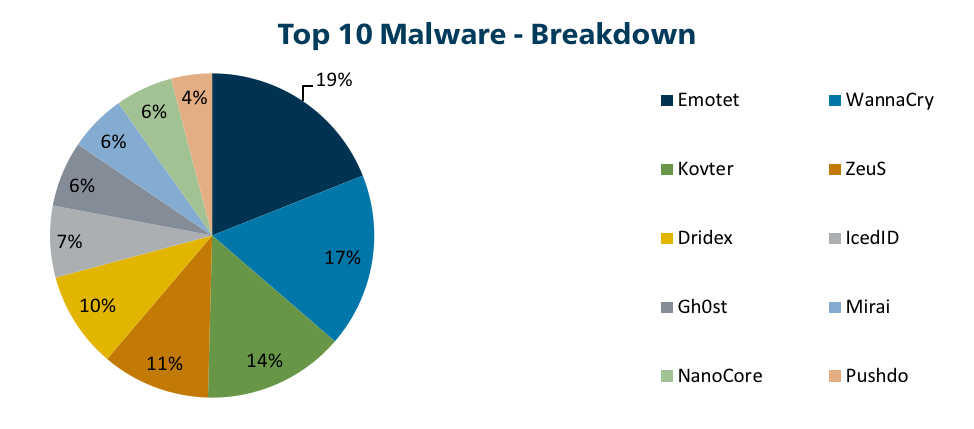

Trong một báo cáo được công bố từ tổ chức MS-ISAC vào tháng 1/2019 vừa qua, Emotet là mã độc đứng đầu trong nhóm những malware độc hại có nhiều hoạt động phá hoại từ cuối năm 2018 đến đầu 2019 được phát hiện trên các quốc gia bao gồm: Hoa Kỳ, Canada, Châu Âu và các nước Mỹ Latin.

Top 10 malware hoạt động mạnh mẽ từ cuối năm 2018 - 2019

Emotet hoạt động như thế nào?

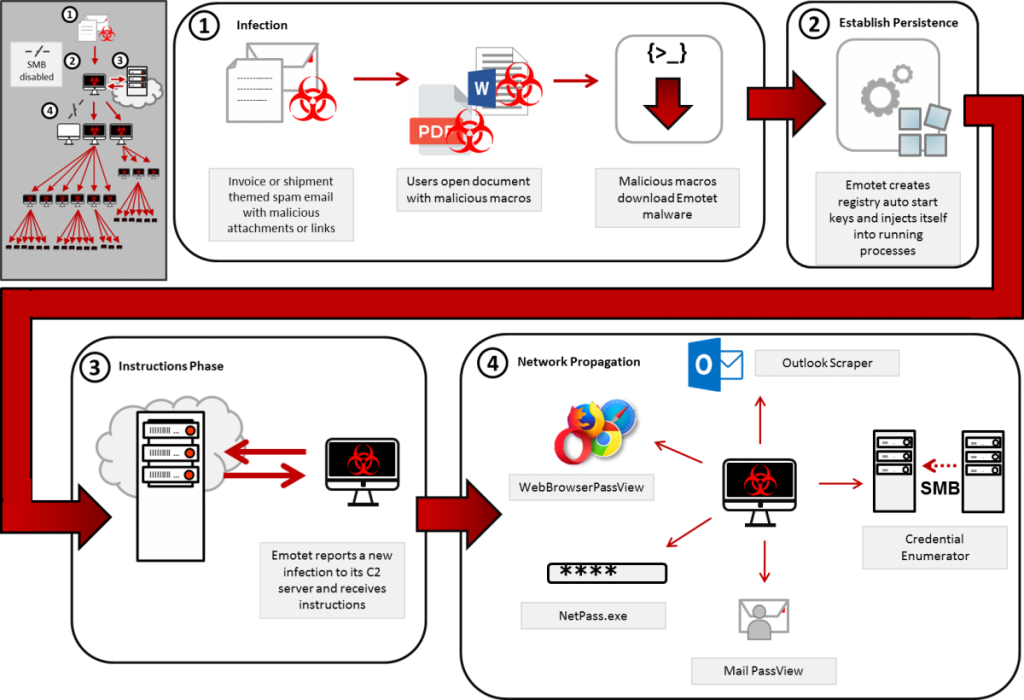

Emotet chủ yếu được lây lan như một phần chiến dịch spam email giả mạo . Người dùng sẽ nhận được email được viết một cách hợp lý, có thể là hóa đơn, các giao dịch thanh toán trực tuyến, … Sau khi lây lan, các email này biến thể rồi gửi đến các email trong danh sách liên hệ, các email trên không giống như thư rác và người nhận cảm thấy an toàn và họ có xu hướng nhấp vào các URL xấu và tải xuống các tệp bị nhiễm. Đồng thời, sau khi lây lan các email này sẽ được biến thể rồi gửi đến đối tượng khác trong danh sách liên hệ của nạn nhân, tiếp tục nhân rộng quy mô tấn công.

Malware Emotet sử dụng danh sách các mật khẩu phổ biến để đoán đường các hệ thống. Nếu mật khẩu được đặt cho máy chủ quá đơn giản thì có khả năng Emotet sẽ tìm được đường đến đó.

Một phương pháp khác mà Emotet sử dụng là thông qua các lỗ hổng EternalBlue (khai thác lỗ hổng trong việc triển khai giao thức SMB (Server Message Block) trong hệ điều hành Windows), từng được khai thác bởi các cuộc tấn công WannaCry và NotPetya. Đây hầu hết là các cuộc tấn công lợi dụng lỗ hổng trong Windows, có thể tự cài đặt phần mềm độc hại mà không cần đến sự tác động của con người.

Quá trình hoạt động của mã độc Emotet

Mọi người đều là mục tiêu tấn công của Emotet

Trước đây, Emotet đã tấn công cá nhân, công ty và các tổ chức chính phủ trên khắp Hoa Kỳ và Châu Âu để đánh cắp thông tin ngân hàng, dữ liệu tài chính và cả ví tiền ảo Bitcoin. Đáng chú ý, chiến dịch tấn công vào thành phố Allentown, Pennsylvan gây ra bởi Emotet từng phải nhờ đến sự hỗ trợ trực tiếp từ nhóm ứng phó sự cố của Microsoft để xử lý và báo cáo chi phí để giải quyết sự cố lên đến một triệu đô la.

Giờ đây, Emotet lại được sử dụng để “vận chuyển” các banking trojan khác và mục tiêu thậm chí còn rộng hơn. Các phiên bản ban đầu được phát hiện tại một số ngân hàng ở Đức, các phiên bản sau liên tiếp được phân phối đến các tổ chức ở Canada, Vương Quốc Anh và Hoa Kỳ. Ngoài ra, theo John TerBush, nhà nghiên cứu mối đe dọa cấp cao làm việc cho tập đoàn Insikt Recorded Future, đã cho biết rằng phần lớn các bộ điều khiến Emotet có địa chỉ IP hoạt động ở các nước Mỹ Latin. Ông còn cho biết thêm “các tác nhân đe dọa đằng sau phần mềm độc hại khét tiếng (banking trojan đã phát triển thành một dịch vụ cung cấp các dịch vụ đa dọa đầy đủ các module nguy hiểm đi kèm theo) đang gia tăng trong khu vực, nhắm đến một loạt các lĩnh vực, từ ô tô đến tài chính, cũng như tổ chức công nghệ cũng không ngoại lệ.

Tất nhiên, hậu quả kèm theo sẽ là mất tạm thời hoặc vĩnh viễn các dữ liệu thông tin quan trọng, độc quyền dẫn đến việc gián đoạn hoạt động doanh nghiệp. Và cuối cùng là tổ chức phải chịu tổn thất tài chính để khôi phục hệ thống và tập tin đã mất.

Phòng chống Emotet bằng cách nào?

Người dùng không nên mở email đáng ngờ hoặc nhấp vào liên kết đáng ngờ trong email cũng như không nên cung cấp thông tin khi được yêu cầu trên Internet. Ngoài ra, doanh nghiệp nên triển khai chính sách lọc email để giảm thiểu khả năng lây nhiễm của malware qua email.

Tổng hợp

Comments[ 0 ]

Đăng nhận xét